「INNOVERA」と「WatchGuard Firebox」の動作検証を新たに実施。多層防御の情報セキュリティ対策が施された企業ネットワーク環境の中で、安全・安心・便利な利用を実現

電話のDXを推進する株式会社プロディライト(大阪市中央区:代表取締役社長 小南 秀光、証券コード:5580、以下プロディライト)は、クラウドPBX「INNOVERA 2.0」にて、ネットワークセキュリティのグローバルリーダであるWatchGuard® Technologiesの日本法人、ウォッチガード・テクノロジー・ジャパン株式会社(本社:東京都港区、代表執行役員社長 谷口 忠彦、以下ウォッチガード)及び、ウォッチガード認定パートナーである株式会社チアワークス(東京都豊島区:代表取締役 山本 俊吾、以下チアワークス)との3社共同で、クラウドPBX「INNOVERA 2.0」がネットワークセキュリティアプライアンス「WatchGuard Firebox(以下Firebox)」を設置した企業ネットワーク環境内で同時かつ安定的な動作を実現するためのコンフィグレーションファイルの検証が完了、それぞれの運用をクラウド側で実施することを前提とした「クラウドパッケージ」を提供開始します。

また同時に、プロディライトの認定パートナーによる「クラウドパッケージ」を活用した新たなビジネスモデルを共同で開発、パートナーの付加価値創造を支援、推進していきます。

■背景と詳細

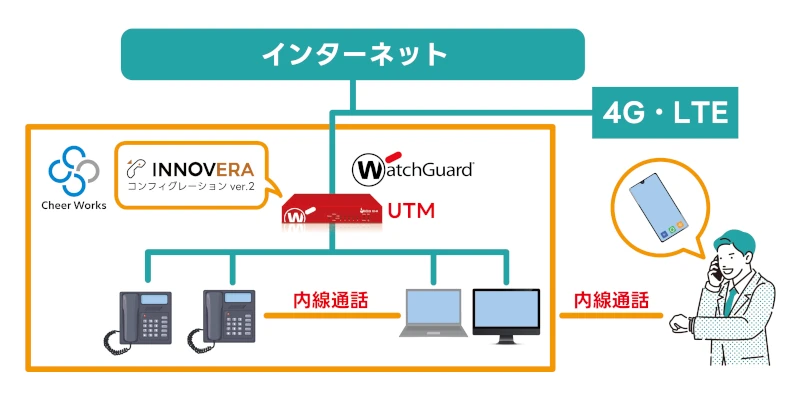

クラウドPBXは、インターネットを経由してサービスが提供されるため、ハードウェアを購入する必要がなく、拠点が分散していてもサービスを利用できるのが特徴です。その利便性の高さや低コストが評価され、さまざまな企業で急速に普及しています。

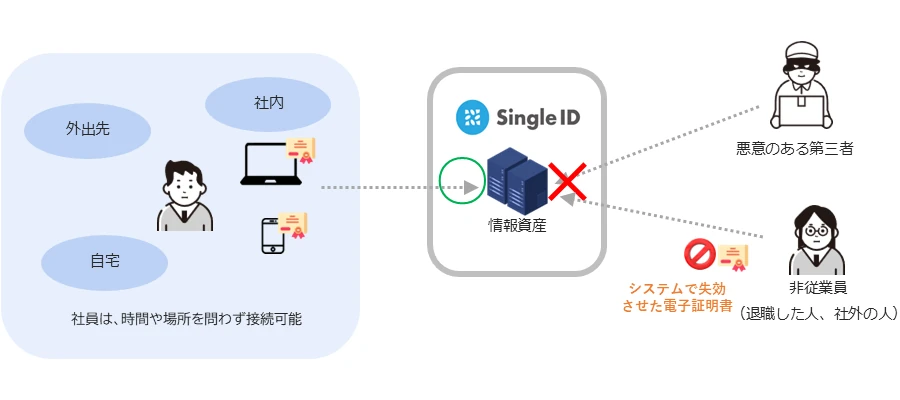

一方で、ネットワークに常時接続している点を逆手に取られ、アカウントの乗っ取りやデータ流出などの問題が発生するケースも多数報告されており、適切なセキュリティ対策を実施した上での利用が求められています。しかし、クラウドPBXを利用するネットワーク環境でUTMを始めとしたセキュリティ対策を実施した場合、クラウドPBXの仕様を考慮した導入がなされていないことから、音声品質に影響を与えてしまうこともあり、セキュリティ対策が進まないという課題がありました。

それを踏まえた上で、プロディライトはビジネスに欠かすことのできない電話サービスの安全性の確保は注力すべき点だと判断し、INNOVERAのUTMを設置した企業ネットワーク環境下の動作確認を積極的に進めてきました。

そして今回、プロディライトとウォッチガード、チアワークスは3社共同で評価および検証を実施し、「INNOVERA 2.0」がFireboxを設置した企業ネットワーク環境内で問題なく動作できることを確認いたしました。これによりFireboxを導入されている企業様にINNOVERAを安心してお使いいただくことが可能となります。

今回リリースされた「クラウドパッケージ」で利用するコンフィグレーションファイル(設定ファイル)は、3社共同で評価および検証を実施したのはもちろん、INNOVERAとWatchGuard Fireboxの仕様を考慮して開発した専用コンフィグレーション(設定ファイル)となります。また、WatchGuard Firebox の運用をウォッチガードが提供するWatchGuard Cloudの機能を採用することで、機能+運用面における高い信頼性と、将来におけるサポート面での安心感を提供します。

※チアワークスはFireboxコンフィグファイル作成と評価およびWatchGuard Cloudでの運用企画支援企画を実施。

■新パッケージ「クラウドパッケージ2.0」の詳細とベネフィット

企業のサイバーセキュリティ対策とクラウドPBX導入を同時に実現するための最適パッケージです。

クラウドPBXである「INNOVERA」と、Fireboxの運用管理基盤に「WatchGuard Cloud」を採用し、クラウドシステムならではのベネフィットを提供します。 具体的な特徴は以下の4点です。

- 導入/運用コストの低減、容易性の向上

- 将来拡張性への対応

- メンテナンス負荷の軽減

- 情報セキュリティ対策及びBCP対策を同時に実現

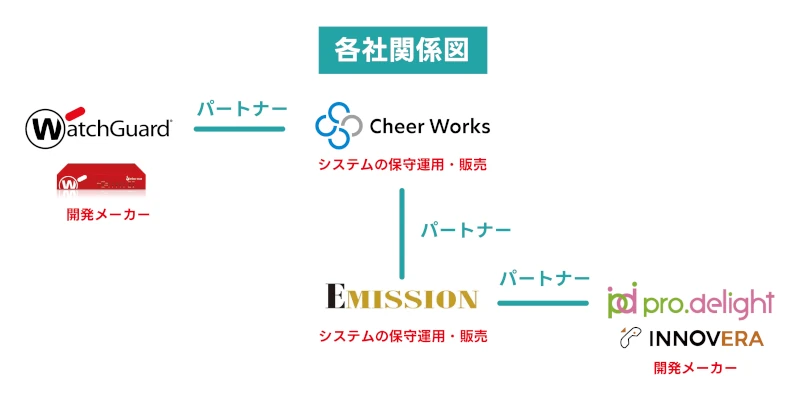

クラウドパッケージの提供については、プロディライトのパートナー企業を通じた提供を予定しており、パートナー個々の独自性を生かしたパッケージを企画・展開していく予定です。

その第一弾として、プロディライトのゴールドパートナーであり、ウォッチガードの認定パートナーでもあるEmission株式会社(兵庫県尼崎市:代表取締役 浅井 勝正、以下Emission)が「クラウド保守サービス」として提供を開始いたします。

■Emissionが提供する「クラウド保守サービス」パッケージについて

Emissionが提供する「クラウド保守サービス」はウォッチガードおよびYealink端末機、スイッチ類など企業内のデータ・音声通信をクラウド管理することで最適な運用保守を提供します。

クラウドPBX「INNOVERA」をはじめ、クラウド基盤のテクノロジーは、インターネットが使えなくなるとその機能を利活用が出来なくなります。企業内でネットワーク不具合が発生した場合、クラウドサービスが利用出来ない事からサービス提供会社に連絡、原因がクラウドサービスでないので自社で解決を促されるなど、たらい回しにされるケースが発生します。

そういった事を背景に、「クラウド保守サービス」では企業内ネットワークの適切な運用管理を行います。

- WatchGuardウォッチガードにINNOVERAコンフィグを採用し、データと音声(INNOVERA PBX)に最適化。

- INNOVERAコンフィグに加え独自にVLAN+QoS設定を追加、将来的なデータ・ボイスVLANを活用出来る拡張性を確保。

- 企業内通信機器類の状態管理を実施し、安定した通信環境の維持

- INNOVERAはじめ、クラウドサービスの障害発生時の一次切り分けによる保守管理環境の改善

- 既存環境の置き換えによる導入容易性を確保

今後、プロディライトはINNOVERAを安心してお使いいただける環境を整えていくとともに、Emissionと同様パートナー企業ごとの施策を検討しパートナービジネスの活性化を図っていきます。

※今回の連携は「INNOVERA 2.0」が対象となります。「INNOVERA 1.0」は対象外となりますのでご注意ください。

<WatchGuard Technologiesについて>

WatchGuard® Technologies, Inc.は、統合型サイバーセキュリティにおけるグローバルリーダーです。ウォッチガードのUnified Security Platform®(統合型セキュリティプラットフォーム)は、マネージドサービスプロバイダー向けに独自に設計されており、世界トップクラスのセキュリティを提供することで、ビジネスのスケールとスピード、および運用効率の向上に貢献しています。17,000社を超えるセキュリティのリセラーやサービスプロバイダと提携しており、25万社以上の顧客を保護しています。ウォッチガードの実績豊富な製品とサービスは、ネットワークセキュリティとインテリジェンス、高度なエンドポイント保護、多要素認証、セキュアWi-Fiで構成されています。これらの製品では、包括的なセキュリティ、ナレッジの共有、明快さと制御、運用の整合性、自動化という、セキュリティプラットフォームに不可欠な5つの要素を提供しています。同社はワシントン州シアトルに本社を置き、北米、欧州、アジア太平洋地域、ラテンアメリカにオフィスを構えています。日本法人であるウォッチガード・テクノロジー・ジャパン株式会社は、多彩なパートナーを通じて、国内で拡大する多様なセキュリティニーズに応えるソリューションを提供しています。詳細はhttps://www.watchguard.co.jpをご覧下さい。

<株式会社チアワークス>

チアワークスは、自社のナレッジ/サービスを通じて、協業パートナー様の独自性を有した「情報セキュリティ対策ビジネス」を共に最適化/最大化することをミッションとしております。

パートナー様の事業成功の実現に必要な要素を以下「アセット」として提供します。

- 情報セキュリティ関連ビジネス事業構築支援

- 専門的知見

- オリジナル運用サービス

- コスト/運用メリットを付加したプロダクト(WatchGuard Technology製品含め)

URL:https://cheerworks.jp

<Emission株式会社>

Emissionは、ICTの利活用支援を促進、ICT管理者が不在でも最大限ICTのもたらす効果を最大限享受出来る環境作り支援を行っています。企業内ネットワーク・セキュリティ・各種クラウドサービスの導入、運用支援をご提供しています。

INNOVERA ゴールドパートナー (2024年8月期 2025年8月期)

URL:https://www.emission.jp

<株式会社プロディライト及び「INNOVERA」について>

プロディライトは、「電話のDX」を推進するクラウドPBX「INNOVERA」(https://innovera.jp )を提供しています。INNOVERAは、スマートフォンやPCにて会社の電話番号の発着信を可能にした現代の働き方に適した電話環境を提供する“Japan Quality”の国産クラウドPBXで、ビジネスフォン用途はもちろん、少人数のコールセンターの立ち上げ等、様々な用途に対応することもできます。

URL:https://prodelight.co.jp

株式会社プロディライト

経営企画室 清水

アドレス:communication@prodelight.co.jp

電話番号:06-6233-4555

FAX番号:06-6233-4588