VoIP ウィザードは、わずか数ステップでユーザーをガイドし、VoIP セキュリティ構成を簡素化します。

現在、ウィザードは、VoIP 通信で最も一般的に使用されているプロトコルである SIP プロトコルをサポートしています。

VoIP セットアップを構成すると、VoIP ウィザード ページの図が自動的に更新されます。

これにより、VoIP トポロジが視覚的に表現され、セットアップを進める際に明確さが確保されます。

ウィザードの最初のセクションであるオフプレミス SIP プロバイダー サービスでは、外部 SIP サーバー プロバイダーとその関連設定を構成します。

たとえば、SIP プロバイダーを表す特定の IP アドレスを追加してみましょう。

オンプレミス デバイス セクションは、ゲートウェイの背後にある内部デバイス (内部電話やオンサイト PBX サーバーなど) を構成するためのものです。

次に例として、内部電話ネットワークを表すネットワーク オブジェクトを追加してみましょう。

または、PBX サーバーの IP アドレスを構成することもできます。次に、オフプレミス 電話セクションがあります。

これは、VPN トンネル経由で接続するリモート従業員など、ローカル ネットワークの外部にある電話に使用されます。

SIP サービス セクションでは、SIP 環境で使用されるポートを構成できます。

デフォルトでは、SIP は通常 UDP/5060 を使用しますが、この例では、ポート構成の柔軟性を示すために、非デフォルト ポートとして UDP/5070 を追加します。

VoIP ウィザードは、構成されたトポロジに合わせて、ファイアウォールと NAT ルール、およびその他の詳細設定を自動的に適用します。

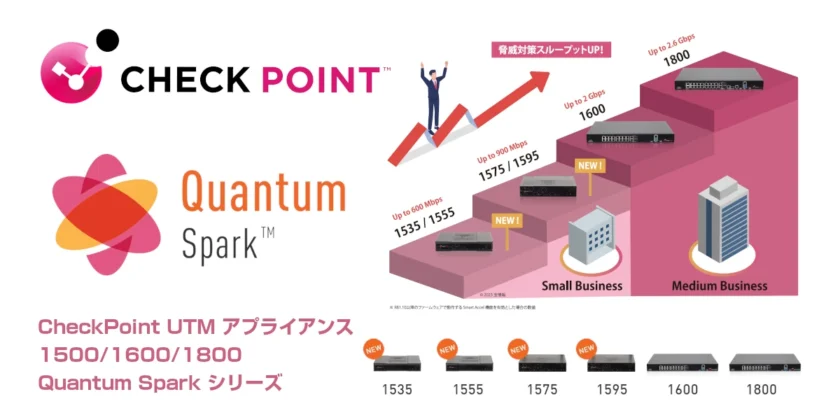

これにより、手動でルールを作成する必要がなく、VoIP トラフィックがスムーズかつ安全に流れるようになります。 要約すると、Quantum Spark VoIP ウィザードは、SIP プロバイダー、オンプレミス デバイス、外部電話、および SIP サービスの構成をユーザーにガイドし、必要なセキュリティ ポリシーを自動的に適用することで、VoIP のセットアップを簡素化します。

これらの簡単な手順で、安全で効率的な VoIP 展開を実現できます。

このビデオでは、Quantum Spark VoIP ウィザードを使用して VoIP トポロジを構成する方法を説明します。

このセットアップでは、SIP サーバーはネットワークの外部にあり、電話はネットワークの内部にあります。重要なのは、オンプレミスの PBX サーバーがないため、電話は外部の SIP プロバイダーに直接接続されるということです。

最初のステップは、外部 SIP プロバイダーを構成することです。

オフプレミス SIP プロバイダー サービスで、使用する SIP サーバーの詳細を入力します。

次に、オンプレミス デバイスで内部 VoIP 電話を構成します。

VoIP ウィザードは、定義されたトポロジに合わせて必要なファイアウォール ルールを自動的に構成します。