弊社にてご契約および保守管理をご依頼いただいているWatchGuardをご利用の場合

遠隔等でのファームウェア更新を実施させていただきますためお客様での対応は必要ありません

2025年9月17日(米国時間)にWatchGuard米国本社より、WatchGuard Fireboxにおいてikedプロセスにおける境界外書込み(Out of Bounds Write)の脆弱性が公表されました。

重大なセキュリティ脆弱性に対処する更新されたFireboxファームウェアが利用可能になり、対象機器をすぐに更新することを促すアナウンスがありました。

更新されたファームウェアには、製品のセキュリティをテストするための継続的な社内プログラムを通じて発見されたセキュリティ上の欠陥の修正が含まれています。

この脆弱性が悪用された兆候は現時点で確認されていません。

※ 2025/09/19 更新

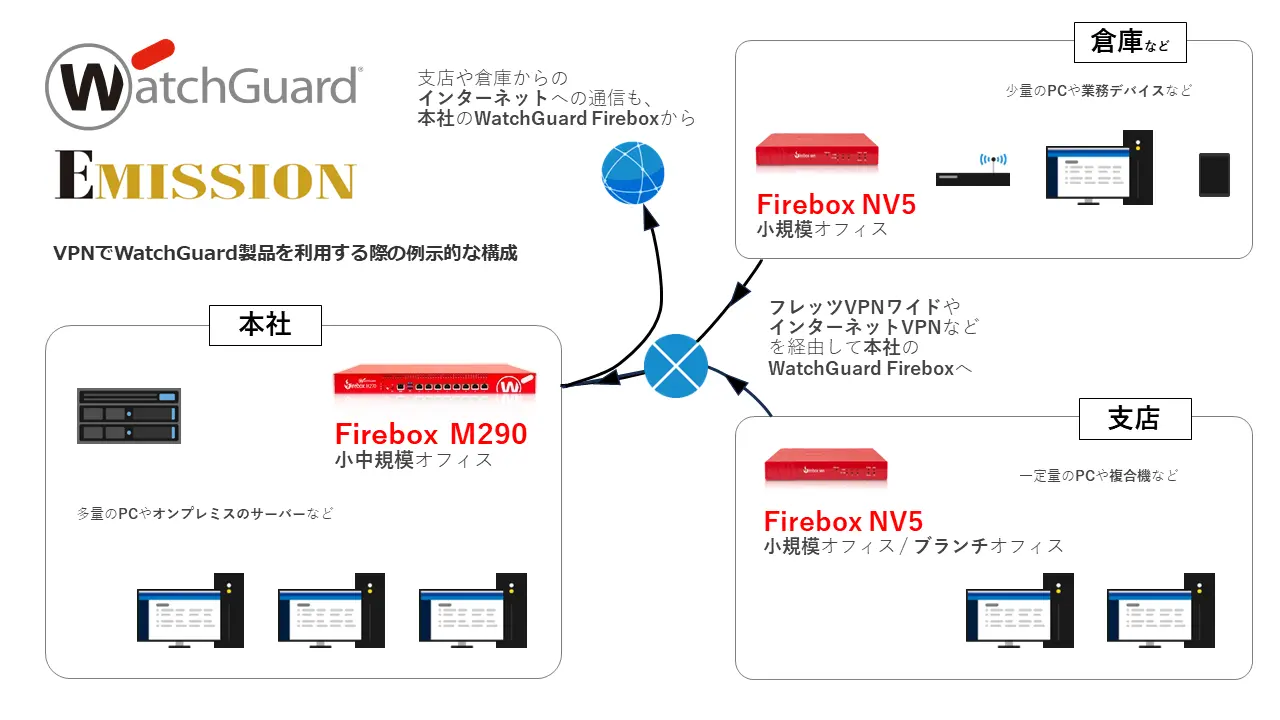

■対象モデル

T20, T25, T40, T45, T55, T70, T80, T85, M270, M290, M370, M390, M470, M570, M590, M670, M690, M4600, M4800, M5600, M5800

■更新されたファームウェア

・Fireware v12.11.4 (build722644)

■脆弱性情報

・CVE:CVE-2025-9242

・概要:WatchGuard Firebox iked Out of Bounds Write Vulnerability

ikedプロセスに存在する境界外書き込みの脆弱性により、認証されていないリモートの攻撃者が任意のコードを実行できる可能性があります。

この脆弱性は、動的ゲートウェイピアが構成されている場合、IKEv2 を使用したモバイルユーザー VPN と IKEv2 を使用したブランチオフィス VPN の両方に影響します。

| Advisory ID | WGSA-2025-00015 | |

| CVE | CVE-2025-9242 | |

| Impact | Critical | |

| Status | Resolved | |

| Product Family | Firebox | |

| Published Date | 2025-09-17 | |

| Updated Date | 2025-09-19 | |

| Workaround Available | True | |

| CVSS Score | 9.3 | |

| CVSS Vector | CVSS:4.0/AV:N/AC:L/AT:N/PR:N/UI:N/VC:H/VI:H/VA:H/SC:N/SI:N/SA:N | |

| Summary | An Out-of-bounds Write vulnerability in the WatchGuard Fireware OS iked process may allow a remote unauthenticated attacker to execute arbitrary code. This vulnerability affects both the mobile user VPN with IKEv2 and the branch office VPN using IKEv2 when configured with a dynamic gateway peer. If the Firebox was previously configured with the mobile user VPN with IKEv2 or a branch office VPN using IKEv2 to a dynamic gateway peer, and both of those configurations have since been deleted, that Firebox may still be vulnerable if a branch office VPN to a static gateway peer is still configured. | |

| Affected | This vulnerability affects Fireware OS 11.10.2 up to and including 11.12.4_Update1, 12.0 up to and including 12.11.3 and 2025.1. | |

| Resolution | Vulnerable Version | Resolved Version |

| 2025.1 | 2025.1.1 | |

| 12.x | 12.11.4 | |

| 12.5.x (T15 & T35 models) | 12.5.13 | |

| 12.3.1 (FIPS-certified release) | 12.3.1_Update3 (B722811) | |

| 11.x | End of Life | |

| Workaround | If your Firebox is only configured with Branch Office VPN tunnels to static gateway peers and you are not able to immediately upgrade the device to a version of Fireware OS with the vulnerability resolution, you can follow WatchGuard’s recommendations for Secure Access to Branch Office VPNs that Use IPSec and IKEv2 as a temporary workaround. | |

| Credits | btaol | |

| Advisory Product List | Product Branch | Product List |

| Fireware OS 12.5.x | T15, T35 | |

| Fireware OS 12.x | T20, T25, T40, T45, T55, T70, T80, T85, M270, M290, M370, M390, M470, M570, M590, M670, M690, M440, M4600, M4800, M5600, M5800, Firebox Cloud, Firebox NV5, FireboxV | |

| Fireware OS 2025.1.x | T115-W, T125, T125-W, T145, T145-W, T185 | |