クラウドの普及やリモートワークの拡大により、企業のIT環境は大きく変化しています。その中で注目されているのが、「SASE(サシー)」や「クラウド型UTM」といった次世代セキュリティソリューションです。

本記事では、Check Point社が提供する「Harmony SASE」の特徴とともに、クラウド型UTMとの違いをわかりやすく解説します。

クラウド型UTMとは?

クラウド型UTM(Unified Threat Management)は、従来のオンプレミス型UTMと同様の機能(ファイアウォール、IPS/IDS、アンチウイルス、Webフィルタリング等)をクラウド上で提供するサービスです。

主な製品の特徴: ※製品により異なる場合があります

- 専用機器不要で導入コストを削減

- 複数のセキュリティ機能を一元管理

- 小規模拠点でも手軽に導入可能

ただし、クラウド型UTMは拠点単位のネットワーク保護を前提としており、ユーザー単位のアクセス制御やゼロトラストの実現には限界があります。

SASEとは? – セキュリティとネットワークの統合モデル

SASE(Secure Access Service Edge)は、ネットワークとセキュリティをクラウドで統合的に提供する新しいアーキテクチャです。SASEは以下のような機能を組み合わせています。

- ZTNA(ゼロトラストネットワークアクセス)

- SWG(セキュアWebゲートウェイ)

- CASB(クラウドアクセスセキュリティブローカー)

- SD-WAN(ソフトウェア定義広域ネットワーク)

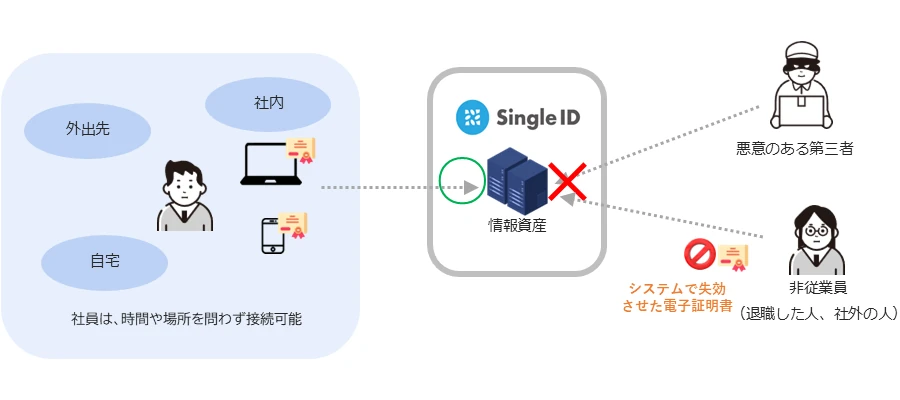

SASEは「どこからでも、誰でも安全にアクセスできる環境」を実現し、企業のクラウド移行やリモートワークに最適なセキュリティソリューションです。

Check Point Harmony SASEの強み

主な特徴:

Check Point Harmony SASEは、SASEの中でも業界トップクラスのセキュリティと通信パフォーマンスを兼ね備えたソリューションです。

- 高速・高性能なセキュリティゲートウェイ

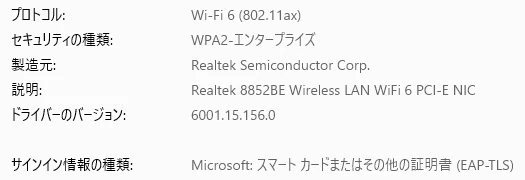

デバイスレベルでのURLフィルタリングやマルウェア対策により、従来のクラウド型セキュリティよりも2倍の速度を実現。 - ゼロトラストアクセスの徹底

ユーザーやデバイスの信頼性を常に検証し、安全な通信のみを許可。社外からのアクセスでもフルメッシュVPN不要でセキュアに接続可能。 - エージェントだけで導入可能

専用ハードウェアは不要で、エージェントのインストールのみで導入完了。運用負荷を最小限に抑えられます。

クラウド型UTMとSASEの違い

| 比較項目 | クラウド型UTM | SASE(Harmony SASEなど) |

|---|---|---|

| 提供形態 | セキュリティ機能のみをクラウドで提供 | ネットワーク+セキュリティをクラウドで統合提供 |

| 主な用途 | 拠点ネットワークの防御 | ユーザー単位でのゼロトラストアクセス |

| 導入対象 | 拠点、オフィス | 全社、在宅勤務、出張先を含む全体 |

| 管理の柔軟性 | 基本は拠点単位での管理 | 一元管理が可能 |

| スケーラビリティ | 拠点ごとに拡張が必要 | クラウドベースで即時スケーラブル |

まとめ:なぜ今、Check Point Harmony SASEが選ばれているのか?

- クラウド型UTMでは対応が難しいリモートワーク環境の保護に強み

- 高速な通信と高いセキュリティの両立が可能

- ゼロトラストアーキテクチャに基づく柔軟なアクセス制御

これからの企業セキュリティは、ネットワークの境界ではなく、ユーザーとデータを中心とした保護が求められます。Check Point Harmony SASEは、その中心的な存在として注目されています。

クラウドセキュリティ・ゼロトラスト・SASE製品の導入をご検討中の企業様は、まずはCheck Point Harmony SASEの導入をご検討ください。

こちらのお勧め記事を是非ご覧ください

弊社が取り扱うネットワークセキュリティに関連するサービスおよび製品を、とりまとめてご紹介しています。

ネットワークのセキュリティを計画的に実施するには、こちらの記事もご参考ください。

御社にマッチするサイバーセキュリティの取り組みでお悩みの際は、是非弊社へご相談ください。