年末から年始早々にかけてランサムウェア攻撃や不正アクセスが相次いで発生し、企業や教育機関・医療機関など幅広い組織が被害を受けた。

さらに、サプライチェーン攻撃による広範囲な影響や、個人アカウントの業務利用によるリスクも浮き彫りになった年末年始であった。

タグ: IT-BCP対策(事業継続計画)

Skypeが2025年5月5日サービスを終了

2025年5月5日、Microsoftは22年間にわたり提供してきたSkypeのサービスを終了します。この決定は、ZoomやGoogle Meetなどの競合サービスの台頭、そしてMicrosoft自身のTeamsへの注力によるものです。Skypeのユーザーは、Microsoft Teamsへの移行が推奨されており、既存のアカウント情報やチャット履歴は自動的にTeamsに引き継がれます。

(Teamsはビジネス向けの機能が中心であり、一般ユーザーにとっては使い勝手が異なる可能性があります)

Skypeの終了に伴い、多くのユーザーが代替手段を模索しています。以下に、ビジネス向けの電話、国際電話やビデオ通話に適した主な代替サービスを紹介します。

ビジネス向けの代替サービス

1. Microsoft Teams

Microsoft Teamsは、Skypeの後継として位置づけられており、ビデオ会議、チャット、ファイル共有などの機能を統合しています。Microsoft 365との連携が強力で、企業向けのセキュリティや管理機能も充実しています。Skypeユーザーは、既存のアカウント情報を使ってTeamsにログインでき、チャット履歴や連絡先も自動的に移行されます。

2. Zoom Phone

Zoom Phoneは、Zoomのビデオ会議機能に加えて、クラウドベースの電話サービスを提供しています。国際通話や固定電話への通話が可能で、CRMとの統合や通話録音、AIによるスパム検出などの機能も備えています。ビジネス用途に適した柔軟なプランが用意されています。

3. Google Voice

Google Voiceは、米国やカナダなど一部の国で利用可能なVoIPサービスで、固定電話や携帯電話への通話が可能です。料金は国によって異なりますが、比較的安価で、Googleアカウントと連携して使用できます。ただし、日本では利用が制限されている場合があります。

国際電話向けの代替サービス

1. Yolla

Yollaは、世界中の固定電話や携帯電話への通話が可能なアプリで、受信者がアプリをインストールしていなくても通話できます。料金はViber OutやGoogle Voiceよりも安価で、接続料も不要です。Yolla同士の通話は無料で、プリペイド方式や分単位のパッケージが選べます。通話品質も高く、ラグや切断が少ないと評価されています。

2. Viber Out

Viberの「Viber Out」機能を利用すれば、アプリを持たない相手にも低料金で国際通話が可能です。料金は国によって異なりますが、1分あたり0.019ドルからと非常に安価です。Viber同士の通話は無料で、グループ通話も最大40人まで対応しています。

3. Google Voice

Google Voiceは、米国やカナダなど一部の国で利用可能なVoIPサービスで、固定電話や携帯電話への通話が可能です。料金は国によって異なりますが、比較的安価で、Googleアカウントと連携して使用できます。ただし、日本では利用が制限されている場合があります。

Skypeクレジットと番号の扱い

Skypeの終了に伴い、未使用のSkypeクレジットの払い戻しは行われず、Microsoft Teamsでの通話に利用することが推奨されています。この対応に対して、一部のユーザーからは不満の声が上がっています。

また、Skype番号を他のVoIPプロバイダーに移行することも可能です。たとえば、Quicktalkでは番号のポーティングを無料でサポートしており、スムーズな移行が可能です。

まとめ

Skypeのサービス終了は、多くのユーザーにとって大きな変化ですが、目的や利用シーンに応じて適切な代替サービスを選ぶことで、引き続き快適なコミュニケーションが可能です。個人利用であれば、LINEなどが手軽で便利です。

ビジネス利用では、Microsoft TeamsやZoom Phoneなどが機能面で優れています。自身のニーズに最適なサービスを選び、スムーズな移行を進めましょう。

クラウドPBXをご検討ならご相談ください

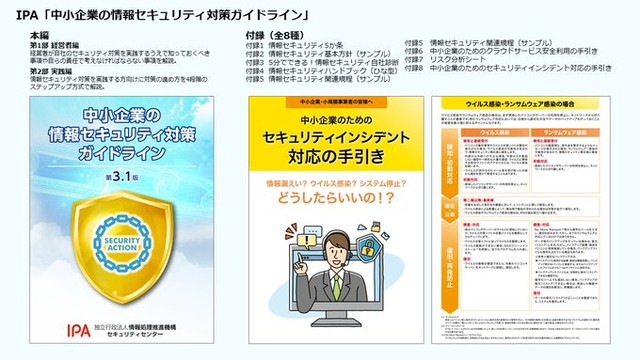

「中小企業の情報セキュリティ対策ガイドライン」改訂版が公開(第3.1版)

「中小企業の情報セキュリティ対策ガイドライン」改訂版が公開されました。

関連法令等が最新の内容に更新され #テレワークセキュリティ に関する解説が追加。

さらに #インシデント対応 の基本的な手順を紹介する手引きも追加されました。

手引きではインシデント対応の基本ステップ「検知・初動対応」「報告・公表」「復旧・再発防止」のほか、各フェーズで求められるアクションを「ウイルス感染・ランサムウェア感染」、「情報漏えい」、「システム停止」の3つのケースごとに紹介されています。

#IPA #独立行政法人 #情報処理推進機構

#中小企業 #情報セキュリティ #対策 #ガイドライン

#中小企業の情報セキュリティ対策ガイドライン

#インシデント対応 #基本ステップ

#ウイルス感染 #ランサムウェア感染 #情報漏えい #システム停止

中小企業の情報セキュリティ対策ガイドライン

https://www.ipa.go.jp/security/guide/sme/about.html

情報システム運用継続計画(IT-BCP)とは

阪神淡路大震災や東日本大震災、毎年のように全国各地で発生する大雨災害、新型コロナウイルスによる緊急事態宣言。

いつどこで天災や事故に巻き込まれるかわからない状況です。

さらには毎日のように発生している情報漏洩(ろうえい)や不正アクセスなどの情報セキュリティに関わる事件も、企業にとって悩みの種です。

こうした背景があり、徐々に事業継続計画(BCP)が求められる時代になってきました。

中でも急激にデータ量が増えている情報化社会の中で重要度が増している「IT-BCP」について、中小企業のレベルではスッポリと欠落している場合が多いのではないでしょうか。

まず最初に経済産業省が定義するBCPの定義とは以下の通りです。

BCP(事業継続計画)とは、企業が自然災害、大火災、テロ攻撃などの緊急事態に遭遇した場合において、事業資産の損害を最小限にとどめつつ、中核となる事業の継続あるいは早期復旧を可能とするために、平常時に行うべき活動や緊急時における事業継続のための方法、手段などを取り決めておく計画のこと

https://www.chusho.meti.go.jp/bcp/contents/level_c/bcpgl_01_1.html

BCPの中で情報セキュリティは大きく分けて以下の通り2つの側面があります。

- 災害が発生した際のビジネスのシステム運用を維持するための計画

- 情報セキュリティインシデントに対する対応

1は企業の活動が物理的な影響を受けてできなくなった場合の復旧対象の決定と優先順位の策定などを中心とした計画になります。

2は直接的に企業のデータやインフラが悪意を持った第三者に狙われることに対してどのようなポリシーを設定して対応していくのかを決め、かつセキュリティレベルを維持するべきかを検討する計画となります。

現代において意思決定に必要な情報収集・分析・伝達には情報システムが深く関与していることから、IT-BCPとして策定していく必要があります。

IT-BCPには、以下のような要素が構成されていなければなりません。

- 中核事業の選定とそこに関わる情報の精査、そのリスクの算出

- 事業運営のバックアッププラン(場所、人員、体制など)の検討

- ソフト面(プランの策定と周知など)とハード面(サーバの冗長化や事業所の整備など)の整備

- 最新の情報を取り入れた継続的なブラッシュアップ

あくまでもBCP全体との整合性を取ることが大事であり、システムが使えるようになっても事業が維持できなければBCPとしては未完成であることが重要です。

IT-BCPの策定にご不安があれば、是非弊社にご相談ください。

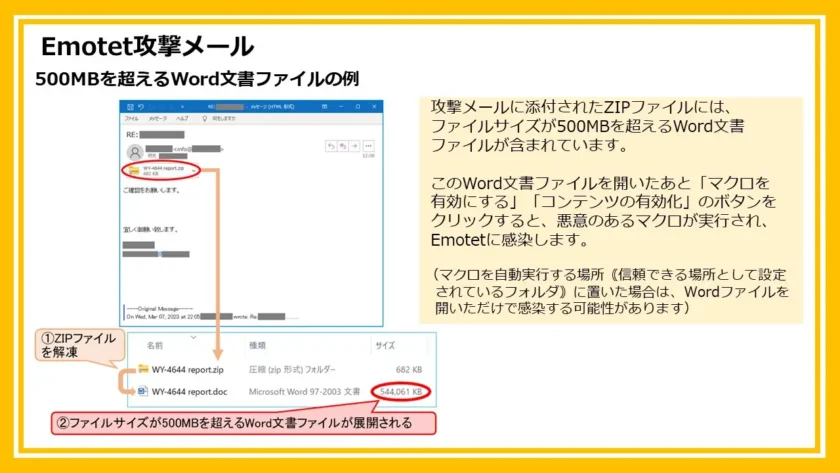

Emotet攻撃メールにご注意!【2023年3月】

2022年11月上旬頃より、Emotetの攻撃メールの配信が観測されない状態が続いていましたが、2023年3月7日から #Emotet 攻撃メールの再開が確認されています。

攻撃の手口は従来から大きくは変わりませんが、メールに添付されたZIPファイル内に500MBを超えるWord文書ファイルが含まれているものが新たに確認されました。

2022年11月上旬頃より、Emotetの攻撃メールの配信が観測されない状態が続いていましたが、2023年3月7日から再開されたことを観測しました。

これは攻撃に使用するファイルのサイズを大きくすることでセキュリティソフトなどの検知を回避する目的があると考えられます。すでに国内企業・組織にも着信している可能性が考えられますので「不審なメールの添付ファイルを開かない」などの基本的な対策を実践してください。

Emotetは、情報の窃取に加え、更に他のウイルスへの感染のために悪用されるウイルスであり、悪意のある者によって、不正なメール(攻撃メール)に添付される等して、感染の拡大が試みられています。

Emotetへの感染を狙う攻撃メールの中には、正規のメールへの返信を装う手口が使われている場合があります。これは、攻撃対象者(攻撃メールの受信者)が過去にメールのやり取りをしたことのある、実在の相手の氏名、メールアドレス、メールの内容等の一部が流用された、あたかもその相手からの返信メールであるかのように見える攻撃メールです。

このようなメールは、Emotetに感染してしまった組織から窃取された、正規のメール文面やメールアドレス等の情報が使われていると考えられます。すなわち、Emotetへの感染被害による情報窃取が、他者に対する新たな攻撃メールの材料とされてしまう悪循環が発生しているおそれがあります。

Emotet(エモテット)と呼ばれるウイルスへの感染を狙うメールについて

https://www.ipa.go.jp/security/security-alert/2022/1202.html

#Network #NetworkEngineering #ITSecurity #InfoSecurity #CyberSecurity

#UTM #L2Switch #アンチウイルス #アンチウイルスソフト #セキュリティ #ネットワーク #ネットワークセキュリティ #ネットワーク関連

#BCP対策 #事業継続計画

共有データ領域への適切なアクセス権限付与と運用

こちらの記事について、物騒な傷害事件としての側面は本稿では取り扱いしませんが、故意にコンピューター内のデータを消去してしまうという行為について、刑事・民事の両面からとりあげてみたいと思います。

マスク指導に不服でデータ削除 低評価なら「刺す」 市職員を免職

「マスク指導でもめましたよね。納得できず削除しました」

「(人事評価は) 自分は 標準だと思うがそれより低かった場合は、包丁をもって脅したり、刺したりすることを考えている」

https://www.asahi.com/articles/ASR315FGWR31UJHB00J.html

まず、刑事事件として扱分ける可能性についてですが、過去の判例から、故意に削除した場合、電子計算機損壊等業務妨害罪(刑法243条の2)に該当し、5年以下の懲役又は100万円以下の罰金に処せられることがありそうです。

次に、民事上の責任についてですが、故意又は過失によりデータを消去し業務上の損害が発生した場合、民法709条に基づき、その損害の賠償を請求することができます。

おそらく、データを再入力するための人件費や、データの再構築に要する費用は損害と言えます。

またそれ以外にデータ消去により休業を余儀なくされたのであれば、過去数ケ月分の収入を基に休業期間の得られたであろう利益・収益を損害として請求されることになります。

事業継続(IT-BCP対策)のためにも重要かつ企業の大切な資産であるデータ(各種情報)と、大切な社員を犯罪者にしないためにも、共有データ領域への適切な権限運用(閲覧・書き込み・削除)を実施することも、企業の重要な責務です。