近年、企業や個人を問わず、ランサムウェアによる被害が急増しています。ランサムウェアとは、感染したコンピューターのデータを暗号化し、復旧と引き換えに身代金を要求するマルウェアの一種です。万が一感染した場合、業務停止や信用失墜など、深刻な被害につながる可能性があります。

そこで重要となるのが、バックアップです。バックアップは、ランサムウェア対策における最後の砦と言っても過言ではありません。

| 1. | データ復旧の確実性 | ランサムウェアに感染した場合、身代金を支払ってもデータが復旧する保証はありません。しかし、バックアップがあれば、感染前の状態にデータを復元できます。 |

| 2. | 事業継続性の確保 | ランサムウェア感染による業務停止は、企業にとって大きな損失です。バックアップがあれば、迅速な復旧が可能となり、事業継続性を確保できます。 |

| 3. | 身代金要求への対抗 | バックアップがあれば、身代金要求に応じる必要はありません。これにより、攻撃者の資金源を断ち、さらなる攻撃を抑制する効果も期待できます。 |

| 1. | 定期的なバックアップ | 毎日または定期的にバックアップを取得し、常に最新のデータを保持しましょう。 |

| 2. | クラウドバックアップ | バックアップデータをローカルネットワークから切り離して保管することで、ランサムウェアによる暗号化を防ぎます。(エアギャップバックアップ) |

| 3. | 複数世代のバックアップ | 複数の世代のバックアップを保持することで、万が一バックアップデータが破損した場合でも、過去のデータから復旧できます。 |

| 4. | バックアップデータの検証 | 定期的にバックアップデータが正常に復元できるか検証し、問題があれば早急に対処しましょう。バックアップデータをリストア後、マルウェアに再感染してしまうといったことを防ぐ必要があります。 |

バックアップ以外の対策も重要

もちろん、バックアップがあれば万全というわけではありません。ランサムウェア対策としては、以下の対策も重要です。

- セキュリティソフトの導入

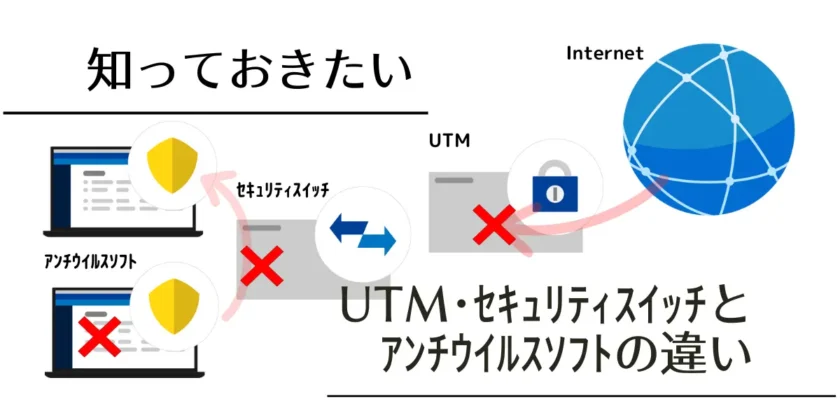

最新のセキュリティソフトを導入し、マルウェアの侵入を防ぎましょう。 - 多層防御の導入

UTMの導入やセキュリティスイッチなどによるネットワークの多層防御を計画的に実施しましょう。ゼロトラストモデルのSASE製品の導入も効果的です。 - OSやソフトウェアのアップデート

OSやソフトウェアを常に最新の状態に保ち、脆弱性を解消しましょう。 - 従業員教育

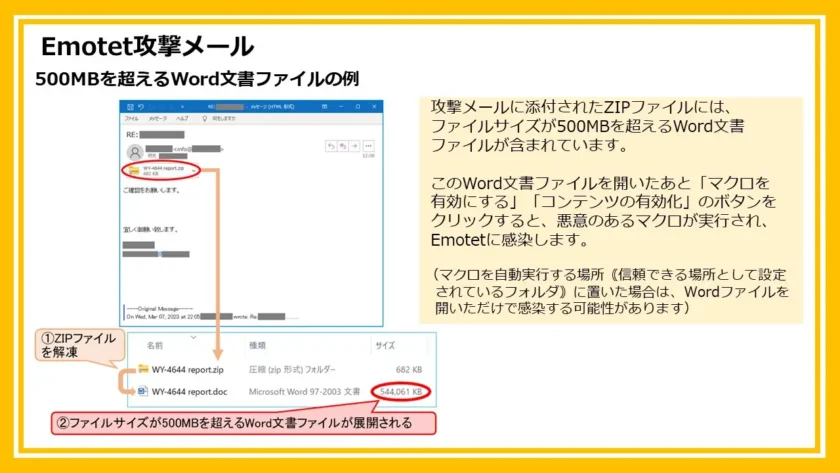

従業員にセキュリティ意識を高めるための教育を実施し、人的ミスによる感染を防ぎましょう。

まとめ

ランサムウェア対策において、バックアップは非常に重要な役割を果たします。しかし、バックアップだけでなく、多層的なセキュリティ対策を講じることで、より強固な防御体制を構築できます。万が一の事態に備え、今すぐバックアップ体制を見直し、強化しましょう。

PC端末の保護からNASを含めたデータのバックアップまでを解決

Acronis Backup Assort(アクロニス・バックアップ・アソート) は、ひとつのエージェントでPC端末自体のセキュリティ対策と端末のイメージやデータのバックアップと復旧だけでなく、イントラネットのNASのデータバックアップと復旧も一度に解決できます。

ネットワークのセキュリティを計画的に実施するには、こちらの記事もご参考ください。